Over HTTPS/SSL is er al veel geschreven en gezegd en afgelopen vrijdag was Google ook nog eens mijn mailbox aan het volpompen met warnings voor de aankomende https-wijziging in de Chrome browser in oktober.

Google is sending these https-warning mails now really on a higher speed. Full mailbox this morning…. pic.twitter.com/f9mBOYrrRs

— Herman Maes (@Dailybits) August 18, 2017

Wat ik de afgelopen dagen geregeld zie is dat men zich begint af te vragen waarom Google hier zo hysterisch over doet. Voor e-commerce/privacy gevoelige websites ziet iedereen de nood voor HTTPS wel, maar voor een gewone content website/blog?!?

lees bijvoorbeeld even de comments op mijn Linkedin post van enkele weken geleden (PS: zie ook die view count op die banale Linkedin post!?!).

5 redenen waarom jouw contentwebsite wel HTTPS nodig heeft

Daarom heb ik alvast even een lijstje met wat redenen bij elkaar gezet, waarom je nu toch beter echt een HTTPS migratie doet:

1. Vanaf oktober zal Chrome dus ELK invoerveld op je website als onveilig gaan beschouwen. Dus ook een veld om commentaar te geven bijvoorbeeld. Het zal dus zeker voor een impact gaan zorgen (zeker als de media erover gaat berichten).

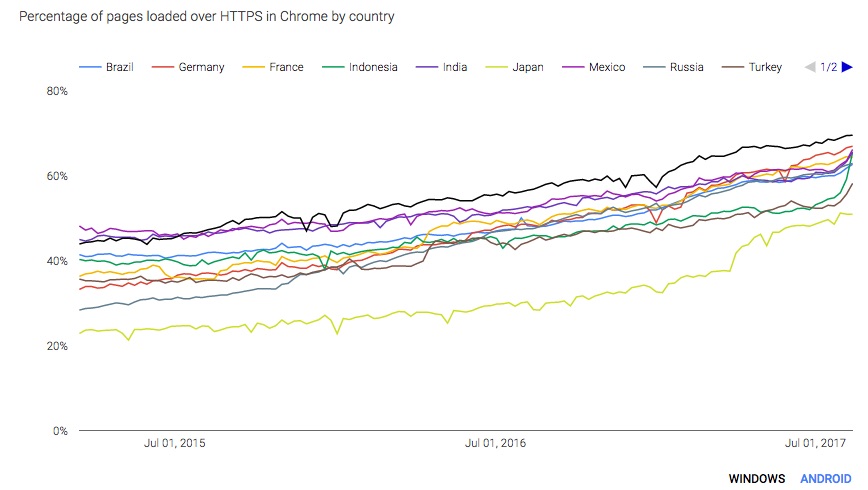

2. Je wordt stilaan een http-uitzondering, daar Chrome ondertussen in de meeste landen meer dan 60-70% van alle opgevraagde pagina’s over https ziet voorbijkomen.

3. Technisch gezien komt er de nieuwe HTTP2 standaard aan, waardoor webconnecties veel efficiënter worden opgezet en alle websites dan ook sneller zullen worden. Enja hiervoor heb je HTTPS nodig.

4. Ik heb al een eerdere blogpost geschreven over HTTP migraties. Ondertussen is dit een “eenvoudig” werkje geworden, daar de meeste webhosts het gratis Let’s Encrypt HTTPS certificaat aanbieden. Contacteer me als je hulp nodig hebt.

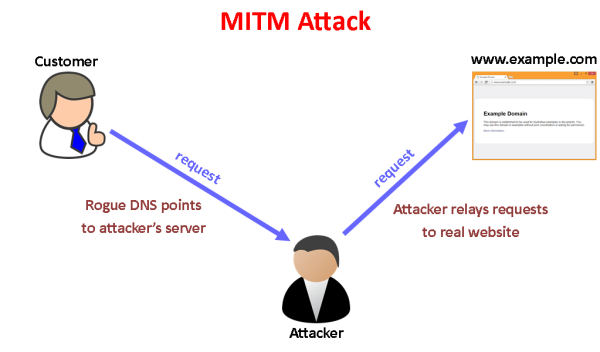

5. De belangrijkste reden heb ik alvast tot het einde gehouden: Ja je hebt wel iets te verbergen (of toch jouw bezoekers)! Een HTTP-connectie naar een website kan zeer eenvoudig onderschept worden. Indien je dit niet erg vind, dan zou ik graag een wekelijkse export van je VOLLEDIGE surfgedrag ontvangen, zodat ik dit hier publiekelijk mag publiceren. 😉

Denk maar eens aan het feit dat US providers het volledige surfgedrag van hun gebruikers mogen verkopen (zonder het vragen van enige toestemming).

Dit onderscheppen van je verbinding is een zogenaamde MITM-aanval (Man In The Middle attack).

Legal warning

Wat ik in het 2de deel van de blogpost laat zien mag enkel in huiselijke kring gedaan worden. Zelfs het bezitten van dit research toestel (dat vrij online te bestellen is) is eigenlijk ook niet legaal.

Ik moedig dan ook niemand aan om dit buiten de huiselijke kring te gaan uitvoeren zonder de expliciete toestemming van alle deelnemers van je experiment. 😉

Hallo Wifi Pinneaple – onderscheppen van HTTP connecties

Je kan dit apparaat het beste omschrijven als “hacking for dummies”. Met een goede portie netwerk/security/internet kennis (Mac gebruikers hebben wat meer kennis nodig trouwens) heb je dit kleine “research device” al snel operationeel en kan je volgende zaken gaan doen:

- Een “rogue access point” aanmaken met een naam zoals “Free wifi” en je hiermee ergens op een terras of in een station zetten. Je kan het vergelijken met een wespenvanger op een zomers terras. 😉

- Een bestaande publieke wifi access point gaan overrulen met het sterkere signaal vanuit de Wifi Pineapple, om zo websurfers langs jouw laptop op de bestaande wifi toegang te laten connecteren. Je gaat dus als het ware tussenstation spelen.

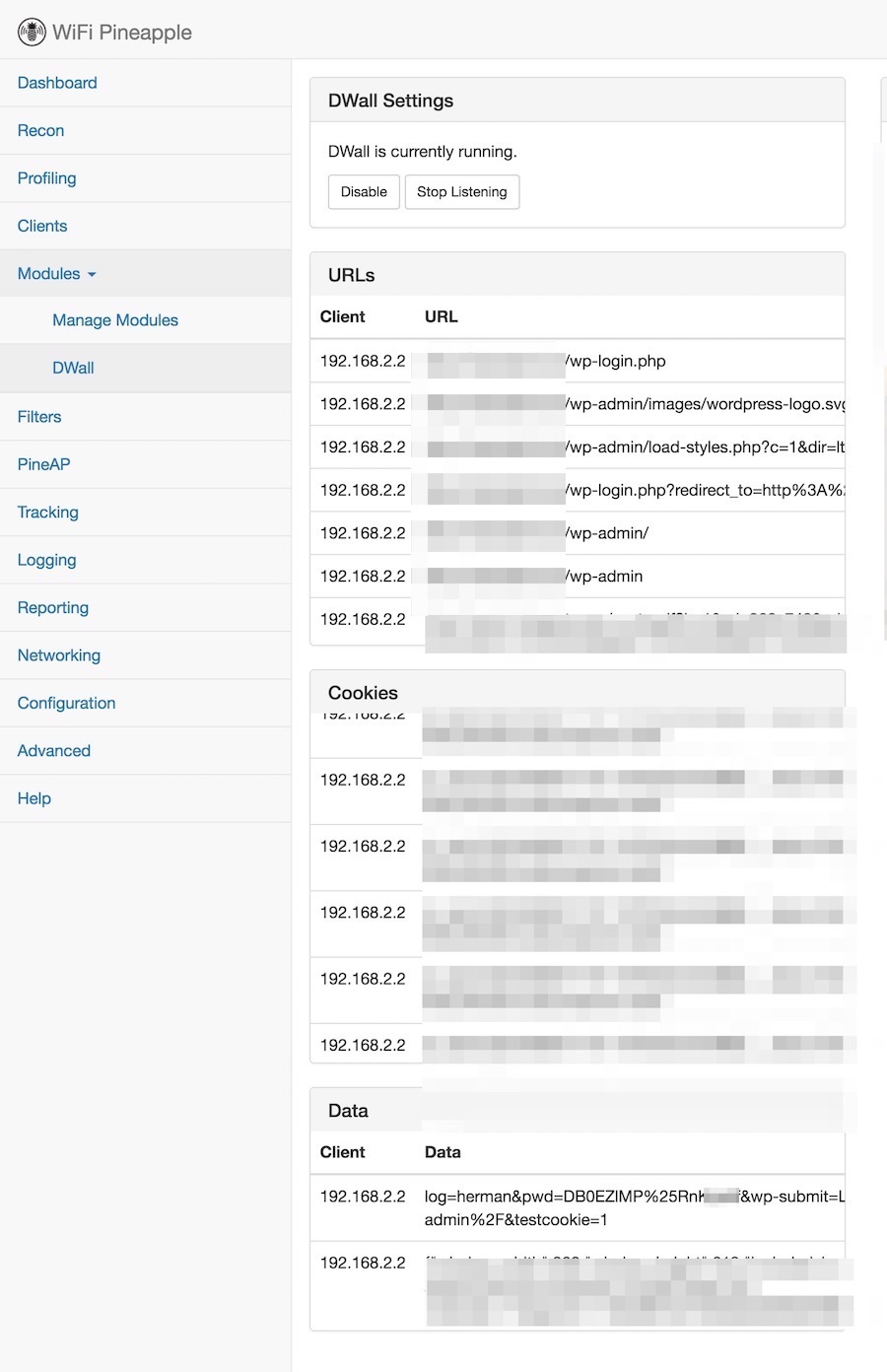

Wat je dus gaat doen is al het surfverkeer onderscheppen en doorsturen naar het echte internetverkeer. Het leuke op die moment is echter, dat je perfect alle HTTP verbindingen dus ook onbeveiligd ziet voorbijkomen (inclusief ingegeven wachtwoorden, formulieren,…).

Even testen of het werkt

Altijd een “stoer” momentje als je zoiets ook daadwerkelijk kan simuleren en testen. Ik heb dan ook mijn WIFI pineapple eens aan mijn Macbook gehangen (na een avondje liggen zoeken naar de juiste configuraties, daar het op MacOS toch geen plug-and-play is) en een zwarte hoodie aangedaan (wat dan ben je pas een “hacker”).

IN de interface van de Pineapple heb ik dan ook een onschuldig publiek wifi aangemaakt “freewifi” en daarop met mijn smartphone geconnecteerd. Bij het bezoeken van een http-only wordpress (van een klant) met mijn smartphone en het inloggen via wp-admin, zag ik de activiteit binnenkomen. En poef in de logs zie ik mooi in plaintext de ingegeven username en wachtwoord verschijnen… 😱

Dus denk nog eens tweemaal na voor je gaat inloggen op een publiek netwerk op een event, restaurant….

We wonen naast een speelpleintje met veel jonge ouders, die op een bankje naar hun spelende kinderen kijken. Een open wifi-verbinding vanuit mijn Dailycave gaat dus zeker elke week enkele slachtoffers kunnen maken…

De bescherming hiertegen is best eenvoudig. Zet een https-certificaat op je website (met de juiste configuratie) en deze zogenaamde “man in the middle” aanvallen worden al een heel pak moeilijker voor jouw bezoekers. En als websurfer maak gebruik van https-websites (laat de beheerder het ook weten indien het nog niet het geval is) of een eigen VPN connectie.

Enja want “ik heb niets te verbergen”, nietwaar?

Enja laat je ook bijstaan door iemand met kennis van zaken bij een https migratie. 😉

Here's a DIY site migration that didn't take SEO into account. Someone lost their job months later.

Don't let that be you when going https pic.twitter.com/kRnkUXcu0z— Matt Lacuesta (@MattLacuesta) August 18, 2017

Privacy heeft 2 deelnemers, als eigenaar van een website moet je inderdaad HTTPS aanbieden. Als gebruiker/bezoeker van een website kun je tegenwoordig eigenlijk niet meer zonder VPN. Ook als je kijkt naar de dalende prijzen van VPN hoeft dat geen reden zijn om het niet meer te gebruiken.

Enkel nog snelheid. Zeker op een brakke hotelwifi (waar je net steeds een vpn moet gebruiken) voel ik zelf aan dat een VPN het nog brakker maakt.

Daarnaast moet je altijd opletten voor goedkope VPN-aanbieders en wat ze juist met jou surfverkeer doen. 😉

Ik gebruik deze Amazon oplossing:

https://www.webdigi.co.uk/blog/2015/how-to-setup-your-own-private-secure-free-vpn-on-the-amazon-aws-cloud-in-10-minutes/

Ik heb voor m’n wordpress site de plug-in “Really Simple SSL” gebruikt. Alles lijkt te werken, al zou ik liever alles manueel en correct doen (zodat ik die plug-in kan verwijderen). Een manual voor WordPress sites zou handig zijn, Herman 🙂

In de code duiken van je template en daarnaast je mysql db even volledig opkuisen om alle interne links aan te gaan passen.

Zover ga ik zelf niet (genoeg ander nuttiger werk te doen). De plugin vertraagt mijn site amper en doet wat hij moet doen. 😉