Geregeld documenteer ik hier een phishing poging, daar ik ze voor het eerst zelf ontvang of als ze echt goed in elkaar zitten (zie andere blogposten zoals die van Argenta of de Vlaamse eBox). Altijd handig voorbeelden hebben voor in mijn cyber security awareness webinars of trainingen.

Ditmaal documenteerde is er eentje “vanuit Telenet” en deze was ook weer goed opgezet en komt binnen via mijn oude @telenet.be phising honeytrap mailadres (dit emailadres is gestolen bij Linkedin,… en ontvangt dus steeds de nieuwste phishing pogingen).

Telenet account

Ongewone verbindingsactiviteiten

We hebben iets ongewoons ontdekt bij een recente verbinding met de Telenet account

Details aansluiting

Land/regio : Belgie

Ip adres : 212.83.148.221

Daturn : 06/05/2022 : 06:00 (UTC + 2)

Platform : Windows

Browser : Chrome

Voor uw veiligheid hebben we de toegang tot uw inbox, contactenlijst en agenda voor deze loginnaam geblokkeerd. Controleer uw recente activiteit en wij zullen u helpen uw rekening te beveiligen. Om weer toegang te krijgen, moet u bevestigen dat u de auteur bent van de recente activiteit.

Overzicht van recente activiteiten

Om te negeren of een wijziging aan te brengen wanneer u beveiligingsmeldingen ontvangt, klik hier

Dank u.,

Het Telenet Account Team

Wat merk ik op?

- Ik zie door de linktracking en linkredirect dat de mail is verstuurd vanuit het platform van salesmate.io (vermoedelijk een gehackte account, want ik kan me niet voorstellen dat ze 30$/1000 contacten gaan betalen… 🤷♂️?).

- Dat ipadres dat in de mail staat is een Frans ip adres.

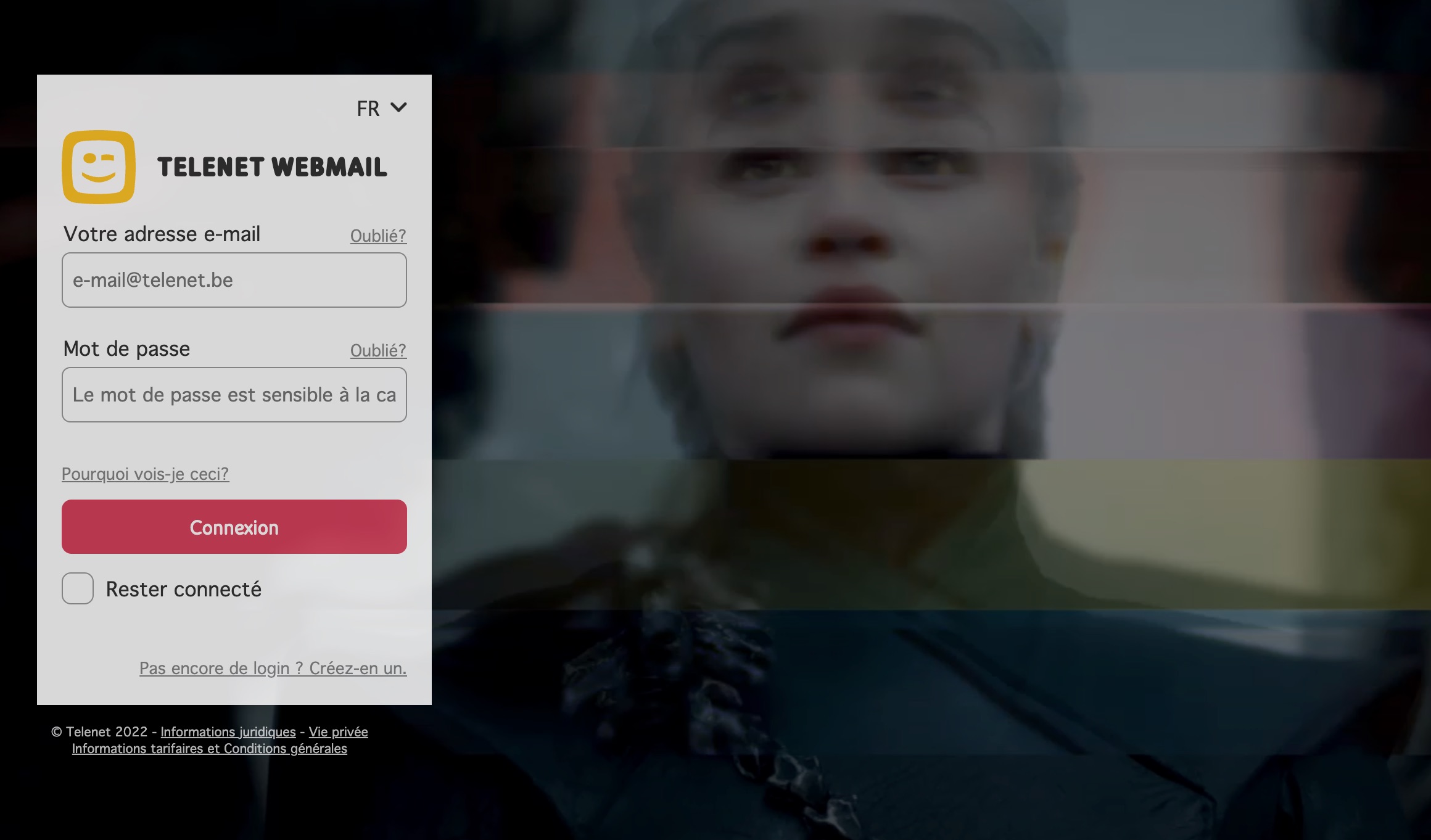

- De landingspagina is een perfect nagebouwde Telenet webmail loginpagina, maar wel enkel in het Frans beschikbaar (hoeveel Franstalige klanten zou Telenet hebben?).

- De domeinnaam is vandaag (6 mei 2022) in Frankrijk geregistreerd, de hosting zit bij een hostingbedrijf met HQ in Litouwen met server in Rusland (waar je met bitcoins kan betalen voor een goedkope VPS server).

- Op het ipadres van die server staan trouwens nog een 90tal phishing pagina’s richting vooral Franse bedrijven (La Poste, Carte Vitale,….). Zie https://dnslytics.com/reverse-ip voor ip 193.233.48.73.

- Ik ging verschillende keren naar de landingspagina en werd daardoor automatisch geblokkeerd.

- Slim natuurlijk om deze phishing run op een vrijdagavond te lanceren, zodat de url dit weekend waarschijnlijk niet geblokkeerd gaat worden.

Natuurlijk is deze mail ook weer direct naar verdacht@safeonweb.be doorgestuurd.

Mooi op te zien, dat Telenet deze ondertussen geblokkeerd heeft in hun Mail servers.

Hey Herman. Dit is inderdaad een mail waar we ons van bewust zijn. Helaas zijn er er een aantal wel doorgekomen. Maar er zouden vanaf nu geen meer moeten aankomen van dit formaat. Dit is in onze systemen al geblokkeerd. Stef

— Telenet (@Telenet) May 7, 2022