De Heartbleed securitybug in de implementatie van OpenSSL is al een week voor veel ophef aan het zorgen in de media en online.

Gelukkig zijn er ondertussen al enkele begrijpbare blogposten verschenen over wat nu juist het issue is met deze bug. Ik verwijs voor een begrijpbare technische uitleg naar techblog gizmodo en ook onderstaande cartoon laat zien wat nu net het probleem is voor die vele beveiligde https-websites.

Marketing opportuniteit

Natuurlijk zijn er altijd slimme online marketeers, die van elke grootschalige gebeurtenis een marketing opportuniteit maken.

De echte naam van deze bug is CVE-2014-0160 en is ontdekt door Neel Metha een Google engineer met volgende OpenSSL statement met fix van maandag 7 april.

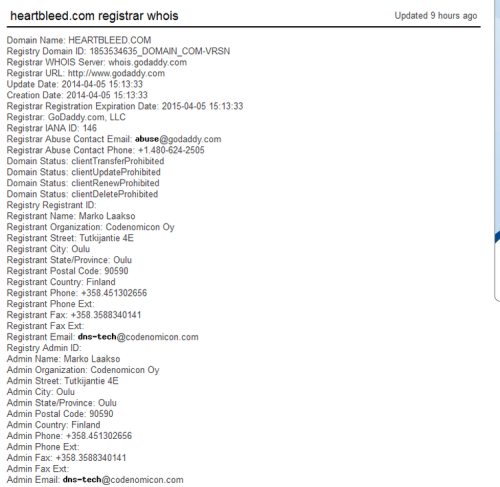

Rond dezelfde tijd hebben enkele engineers van het Finse securitybedrijf Codenomicon deze bug in het heartbeat-systeem van OpenSSL ontdekt (volgens hen op vrijdag 4 april).

De marketing-jongens van Codenomicon hebben dan de naam Heartbleed (wat meer catchy is dan CVE-2014-0160 en verwijst naar het heartbeat systeem) bedacht, het bloedende hart als logo en ook domeinnaam heartbleed.com geregistreerd.

According to Codenomicon, Neel Mehta of Google’s security team first reported the bug to OpenSSL, but both Google and Codenomicon discovered it independently.[10] Mehta also congratulated Codenomicon.

wikipedia.com

Op 7 april lanceerde ze dan hun website.

We found a bug in #OpenSSL http://t.co/kfmPdkaBqA #heartbleed Patch now.

— Codenomicon, Ltd. (@CodenomiconLTD) April 7, 2014

Het registreren van de domeinnaam heartbleed.com gebeurde trouwens op 5 april. Volgens mij voor het eerst dat een dergelijke marketingcampagne wordt gemaakt met vinden van een bug/exploit (of wacht neen, er waren zo al bloggers die ook een mediastorm maakte met het vinden van een “achterpoortje” 😉 ).

Laat ons stellen dat dit een geniale marketingzet van het Finse securitybedrijf is geweest. Die website heartbleed.com is 1 van de meeste gelinkte websites momenteel en een droom voor elke SEO’er.

En natuurlijk linken ze ook vanuit hun heartbleed-website naar hun eigen bedrijfswebsite. More LINK-POWERRREEEEEUUUH!

Andere slimme marketing jongens

Hierbij nog enkele voorbeelden van slimme online marketing, die ik de voorbije dagen zag voorbijkomen in het kader van Heartbleed. Natuurlijk heb je de traditionele voorbeelden van security experts, die zich in de media opwerpen voor toelichting te geven en alle techblogs, die grootschalige blogposten (Zoals Mashable met zijn The Heartbleed Hit List)schreven (euhm wa doede gij dan ook Herman? 😉 ).

De ontwikkeling van een eenvoudige online testtool om snel je website te kunnen checken was ook een geniale zet van de Italiaanse security consultant @FiloSottile.

20,000 #heartbleed checks a minute on @FiloSottile’s @github hosted site. pic.twitter.com/GBBFHXygdh http://t.co/FcjMtKCBuo

— Joe Williams (@williamsjoe) April 10, 2014

Dat hostingbedrijven de website van hun klanten zo snel mogelijk gingen dichten was wel logisch en als je merkt dat je hostingbedrijf, dit niet deed, dan kan je nu al je conclusies trekken. Op 9 april dus ook tweetje van 1 van de hosting-guys waar dailybits.be draait, dat de server gepatched was. Top service!

@Dailybits Your server has been patched! http://t.co/7CjeEDfYOQ #heartbleed #OpenSSL

— Jarko Mesuere (@jarkomes) April 9, 2014

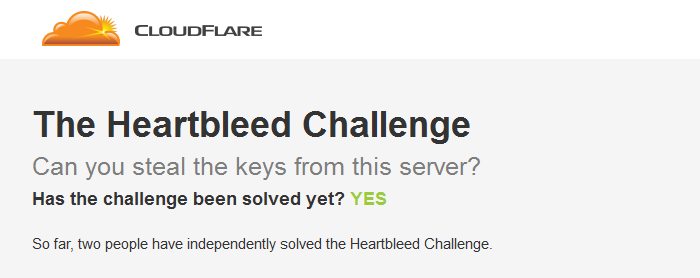

Online bedrijf Cloudfare kwam met een online Heartbleed challenge, waarbij men hackers uitdaagde om via de heartbleed bug de private key van de https-connectie te bemachtigen. In het begin waren er hoera-berichten, dat zelfs na miljoen pogingen er nog geen hacker met een oplossing was, maar vandaag bevestigde Cloudfare dat 2 hackers wel degelijk de private keys hebben kunnen bemacthigen. Scary shit! Maar ook weer een tevreden online marketingteam met gelukte linkbait en veel gelezen blogposten op hun company blog.

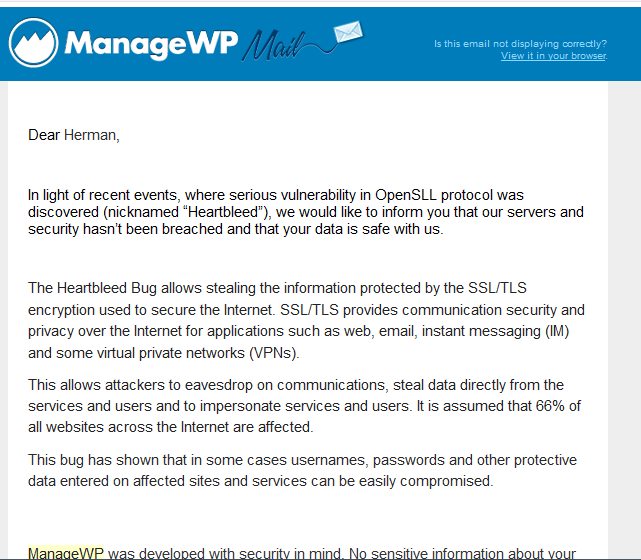

Voor vele online tools waren de afgelopen dagen dan ook een grote marketing opportuniteit. Online paswoordenkluis 1Password kwam met een Heartbleed -50% promotie. WordPress management dashboard ManageWP (waarmee ik al mijn WP-websites beheer) kwam me via een mail vertellen dat zij NIET getroffen waren en de enige veilige methode zijn voor het beheren van je WP-sites. Toch wel vooral marketing-blabla, want de admin-interface van Managewp gebruikt ook HTTPS via SSL. 😉

Als je nog online marketing voorbeelden ziet omtrent deze bug, laat maar weten. Ik vul deze blogpost de volgende dagen zeker nog verder bij aan.

Maar eens gaan kijken naar de (online) marketing achter bug CVE-2014-0160 (of beter de marketingnaam Heartbleed) http://t.co/Avi33jmXAF

Geniale online marketing, die Heartbleed bug. http://t.co/8etGQJBjeN