Tijdens mijn cybersecurity presentaties en opleidingen toon ik ook steeds hoe die Ransomware groepen (bedrijven) communiceren over hun slachtoffers via hun Darkweb websites.

Voor wie het hoort donderen in Keulen, lees even eerst deze blogpost over Darkweb websites.

Ik krijg dan ook geregeld de vraag hoe moeilijk het is om een website op het Darkweb te gaan plaatsen en hoe dit nu technisch werkt. Dat blijft dan rondspoken in mijn hoofd en wil ik natuurlijk zelf ondervinden en uitzoeken.

Hoe je zo een .onion website kan gaan aanmaken, zodat je geanonimiseerd deze website kan bezoeken via de Tor Browser (een aangepaste Firefox browser).

Je kan moeilijk bij Combell even een Dark Web pakketje afnemen, dus je moet dan al snel een eigen VPS (Virtual Private Server) afnemen of bij een (al dan niet) schimmige Dark Web Hosting partij aankloppen.

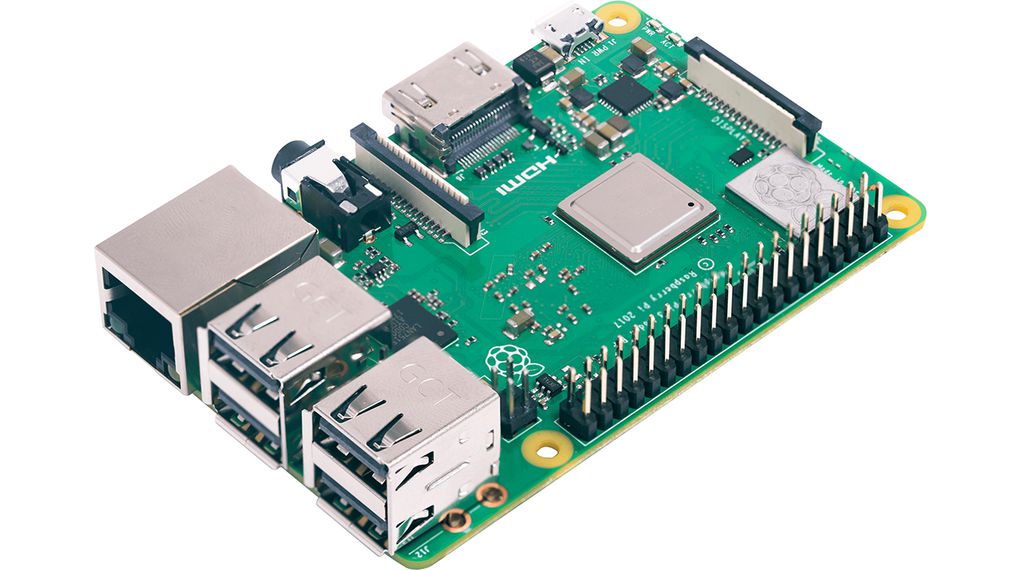

Maar zeker om bij te leren, kan het dus nog eenvoudiger, van thuis uit en super goedkoop met een Raspberry Pi computer.

Stappen om zelf een Darkweb website hosten op een Raspberry Pi (of andere computer)?

Let op, deze installatie doe je via een terminal connectie over ssh en de nodige unix-commando’s zijn wel nodig.

Ik heb deze Dark website opgezet op een oude/goedkope Raspberry Pi 3B+ (die in mijn serverrack/homelab hangt). Je kan dit natuurlijk ook op elke andere computer, waarop je deze applicaties kan installeren.

1. Je hebt een webserver nodig om je pagina’s beschikbaar te maken

In mijn geval ben ik voor webserver Nginx gegaan. Super eenvoudig op te zetten met deze commando’s (waar dus veel tutorials over te vinden, zoals deze):

apt install nginx

nginx -t

systemctl restart nginx

2. Test je website lokaal via je computer

Even naar het ipadres van de website surfen en normaal zie je dan je eenvoudige webpagina tevoorschijn komen. Ik heb ChatGPT even gevraagd een simpele htmlfile met een paar php-commando’s erin te genereren (waarna ik die pagina naar de juiste Nginx homedir heb gebracht.

3. Je hebt Tor nodig met de hidden services

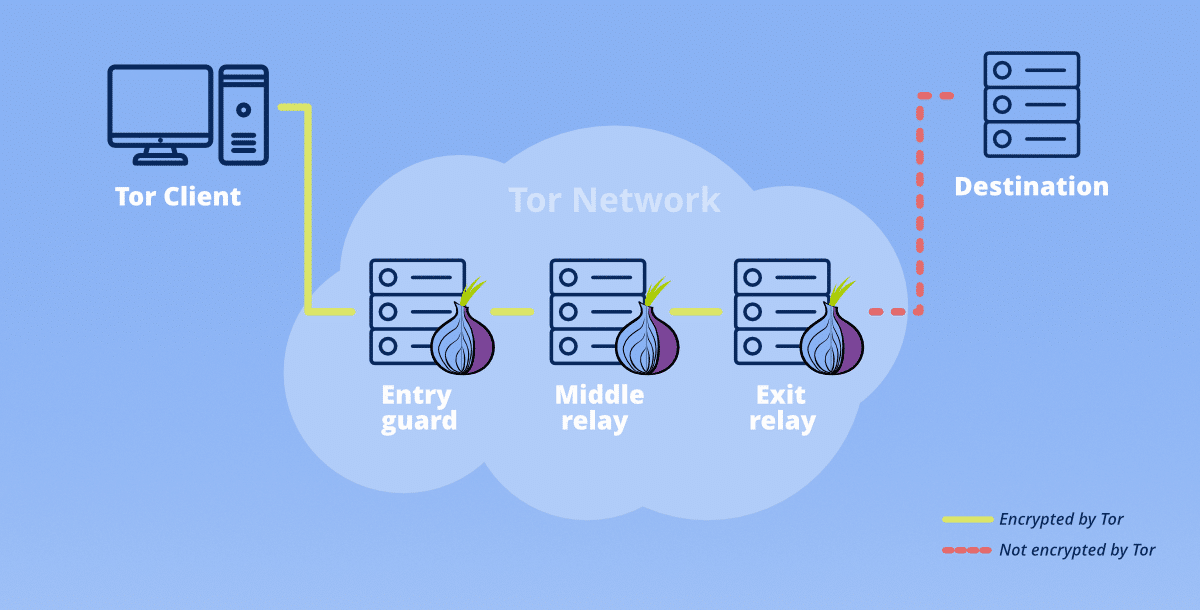

De volgende stap is om een zogenaamde identity public key (de lange random .onion naam) te gaan genereren voor je website. Wanneer iemand deze .onion url wilt bezoeken gaat op een zogenaamd Rendezvous point binnen het Tor-netwerk gematched worden met de locatie van de pagina.

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install tor

Open het configuratiebestand:

nano /etc/tor/torrc

In deze lijnen moet je het # teken weghalen om die lijnen te uncommenten:

HiddenserviceDir /var/lib/tor/hidden_service

HiddenServicePort 80 127.0.0.1:80

HiddenServiceDir will tell Tor where to save the private_key & hostname of your Tor website (They are information about your dark website). The private key stored is very important & could be used to impersonate you.

HiddenServicePort lets you specify a virtual port (that is, what port people accessing the website will think they’re using) and an IP address and port for redirecting connections to this virtual port.

Herstart de Tor service:

systemctl restart tor

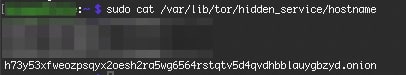

Je kan nu je unieke geheime .onion adres terugvinden via het terminal commando:

cat /var/lib/tor/hidden_service/hostname

PS: Het adres is een gewone http-link trouwens en geen secure https, daar de Tor-service het verkeer al volledig gaat encrypteren.

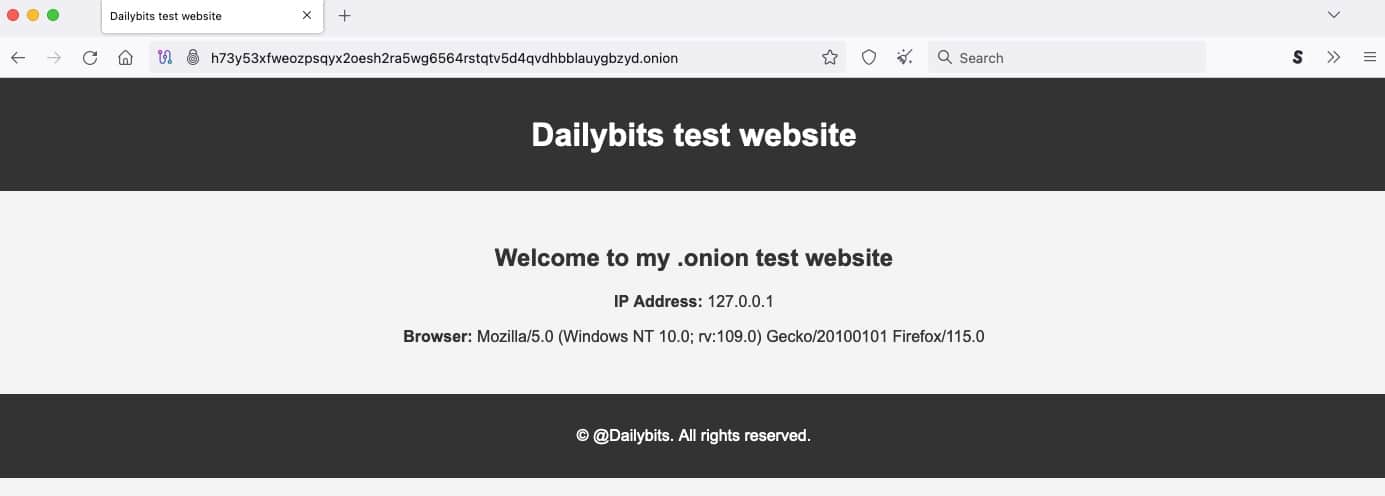

4. Test je website in de Tor browser

Installeer de Tor browser en bezoek je Dark Web website en…

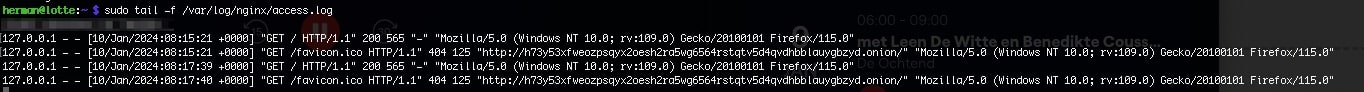

Wanneer ik dan de Nginx serverlogs ga bekijken (“tail -f /var/log/nginx/access.log”), dan zie je dat er amper informatie van de bezoeker lekt via de serverlogs. De useragent van de Tor-browser is “

“Mozilla/5.0 (Windows NT 10.0; rv:109.0) Gecko/20100101 Firefox/115.0″”

Wat zijn de voordelen van dit te hosten op een Raspberry Pi?

Ik ga hier mijn eigen .onion url plaatsen en dit gaat er vermoedelijk voor zorgen dat mijn oude Raspberry Pi 3B+ zo goed als zeker gaat crashen onder de load. 😉

http://h73y53xfweozpsqyx2oesh2ra5wg6564rstqtv5d4qvdhbblauygbzyd.onion/

Die Raspberry Pi 3B+ heeft amper 1GB Ram, een 100Mbps ethernet (wat minder uitmaakt want mijn Telenet upload is toch max 50Mbps).

Wat vooral opvalt is hoe eenvoudig je een publieke website hebt opgezet in tegenstelling tot proberen die pagina op het gewone internet live te krijgen (waar je dan portforwarding moet gaan doen op je modem van je provider enzo).

Het voordeel van deze oplossing op een Raspberry Pi is ook dat je zeer mobiele weboplossing hebt. Je kan deze overal plaatsen en connecteren met de publieke wifi of een internetkabel inpluggen en je dark web website staat weer online. Zeker als je dit dan zou doen op de nieuwe Raspberry Pi 5 met een kleine externe SSD eraan, dan heb je best een sterke webhosting voor een kleinere website (zeker als je geen zware files gaat hosten).

Ik zou zelfs eenvoudig via een cronjob die Tor-service maar op bepaalde uren te starten, zodat enkel op die momenten deze Dark web website te bezoeken is.

Ahja er is geen Google indexatie of centraal punt met alle Tor websites, dus SEO voor Dark Web websites bestaat niet echt. 😉

Waarom zou je een Darkweb website maken?

Veel wat er gebeurd op het Darkweb is niet altijd ok en gewoon illegaal. Maar dat kunnen we evengoed zeggen over veel van wat er met cashgeld gebeurd en cashgeld verbieden om die reden is dan ook een brug te ver.

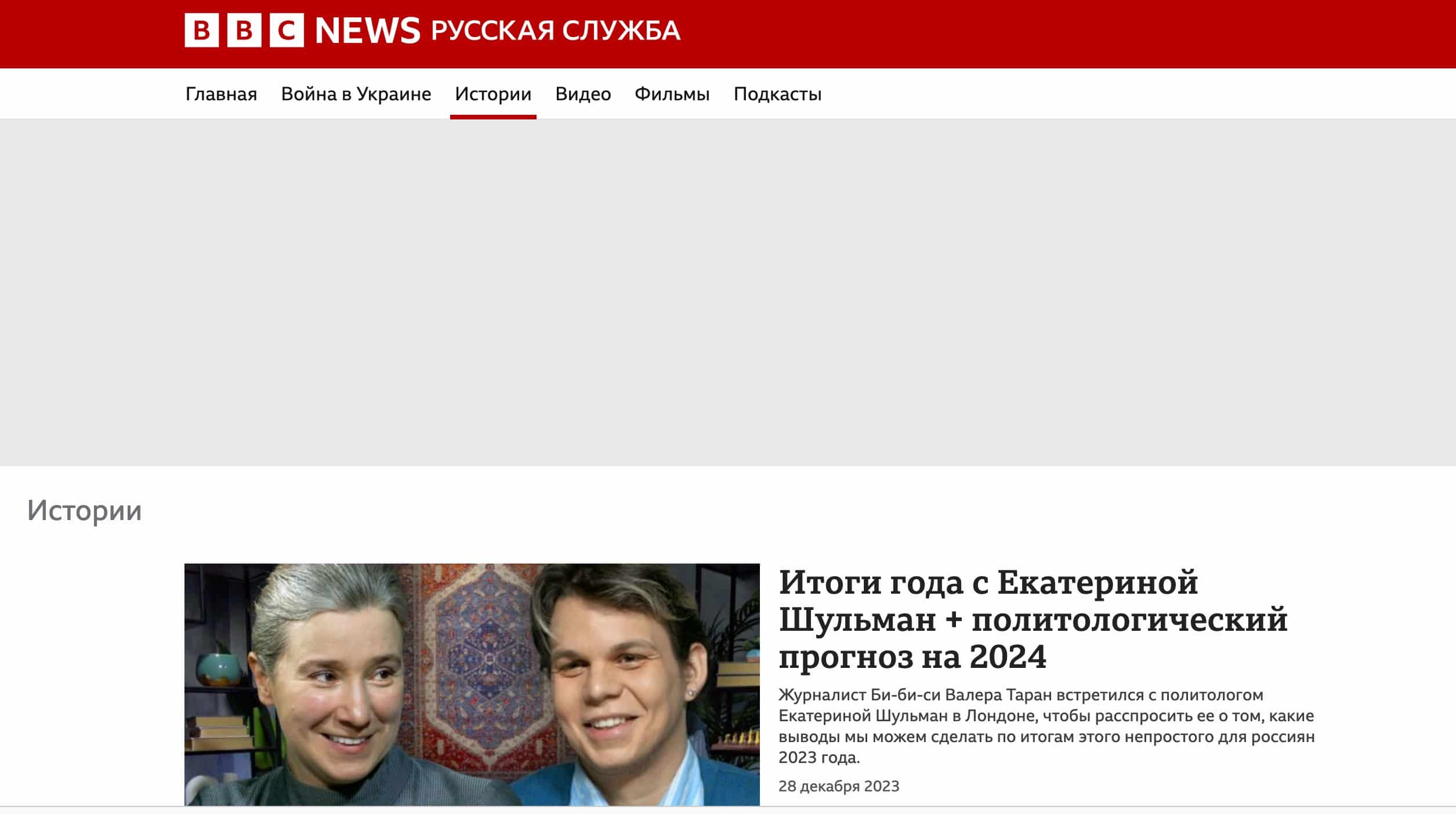

Het darkweb wordt bijvoorbeeld ook gebruikt door activisten in landen waar het gewone internet niet veilig genoeg is voor hen. Zo kan je bijvoorbeeld een Russische versie van de BBC bezoeken via hun .onion adres:

https://www.bbcweb3hytmzhn5d532owbu6oqadra5z3ar726vq5kgwwn6aucdccrad.onion/russian

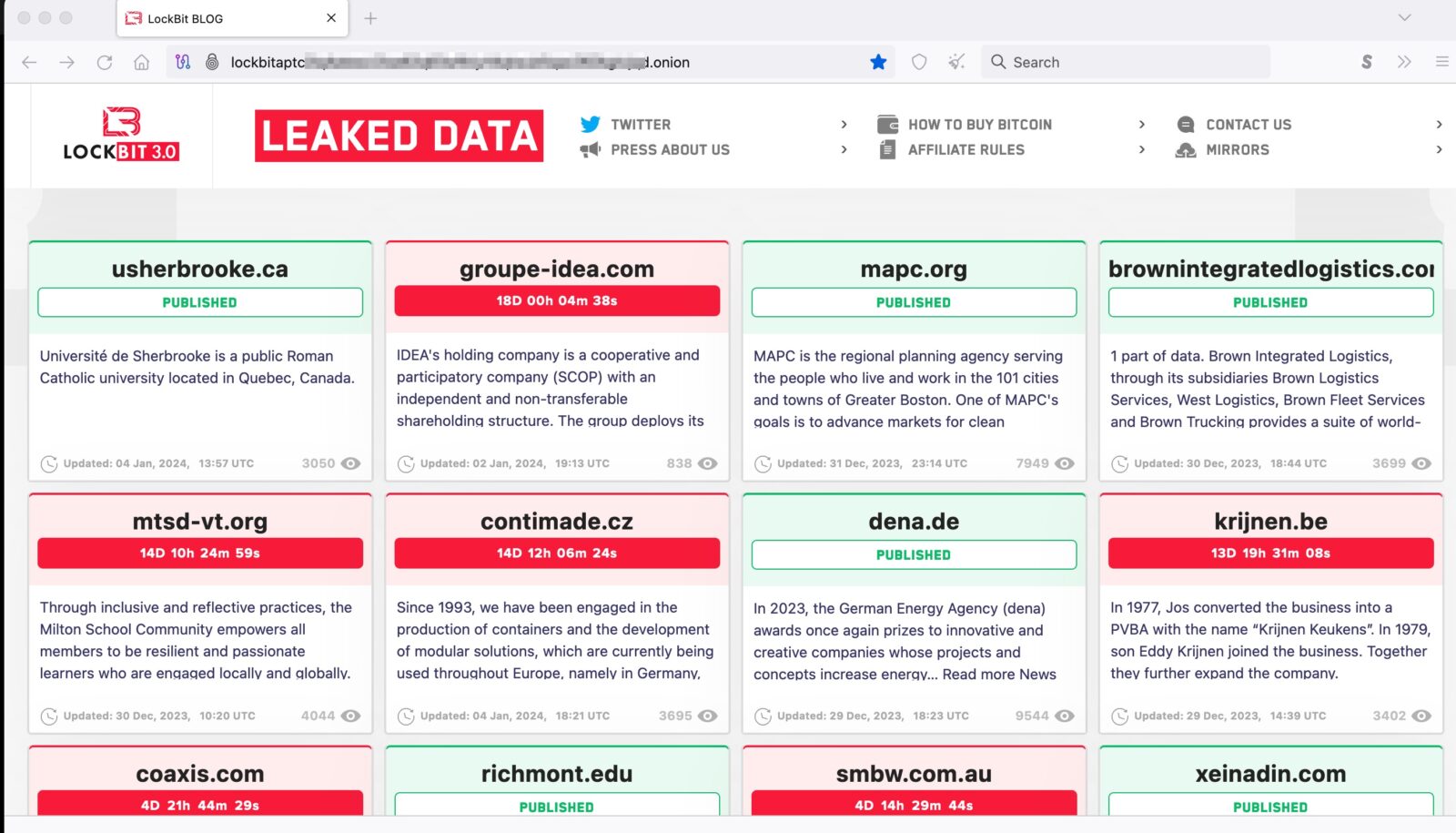

Dat het Darkweb trager is komt natuurlijk door de verschillende relay-lagen (en het ontbreken van een decentraal DNS-systeem). Je ziet dan ook dat de Ransomware websites best eenvoudige websites zijn met minimale scripting en css. Alles om vooral zo eenvoudig en snel te werken, zonder de nood aan een grote en complexe hosting.

Hier zie je bijvoorbeeld de portal van de Lockbit ransomware groepering.

En neen volledig veilig voor de beheerders is het niet, zoals de Nederlandse politie de afgelopen jaren al mooi heeft getoond met het oprollen van Darkweb webshops en duistere websites. Of hoe door fouten in het gewone leven beheerders van Darkweb forums worden opgespoord, waarna de internationale politiediensten deze platformen overnemen om gebruikers in kaart te gaan brengen.

Nog enkele andere legale usecases voor een Dark Web website?

- Ook BE bedrijven vanaf 250 werknemers moeten nu een anoniem wistleblowing kanaal voor klokkenluiders (intern en/of extern) voorzien. Dit zou je zo super anoniem kunnen voorzien.

- Als journalist een plaats voorzien waar anonieme tips kunnen worden doorgegeven.

Maar waarom heb jij dit nu gedaan?

Eenvoudig, hoe kan je over iets vertellen zonder zelf te weten hoe het technisch werkt en hoe moeilijk/eenvoudig het allemaal is? Ik hoop dat er een (ex)-student deze blogpost leest en denkt, van dat wil ik ook eens uitzoeken en proberen, want #nevernotlearning is wat ik hen elke les uitleg.

Bij deze weet ik dus hoe eenvoudig het nu is voor al die Ransomware groeperingen om hun slachtoffers op het Darkweb tentoon te gaan stellen (om ze zo af te persen met het mogelijk publiceren van de gestolen data).

En heb ik daarbij ook nog eens mijn Unix skills terug wat aangescherpt.